米国が偶然に150億ドル相当のBitcoinプライベートキーを解読した経緯

2025年10月、米国ニューヨーク東部地区連邦地方裁判所は、暗号資産史上前例のない押収事例を公表しました。米国政府は市場価値約150億ドルに相当する127,271BTCを没収しました。

Cobo共同創業者のShenyu氏は、法執行機関がプライベートキーをブルートフォースやハッキングによって取得したのではなく、乱数生成の脆弱性を突いた結果だと説明しています。一部フォーラムでは、Prince Group幹部のChen Zhi氏およびその家族が管理するサーバーやハードウェアウォレットから、当局が直接ウォレットのニーモニックフレーズやプライベートキーファイルを押収したとの主張もありますが、当局は詳細を公表していません。

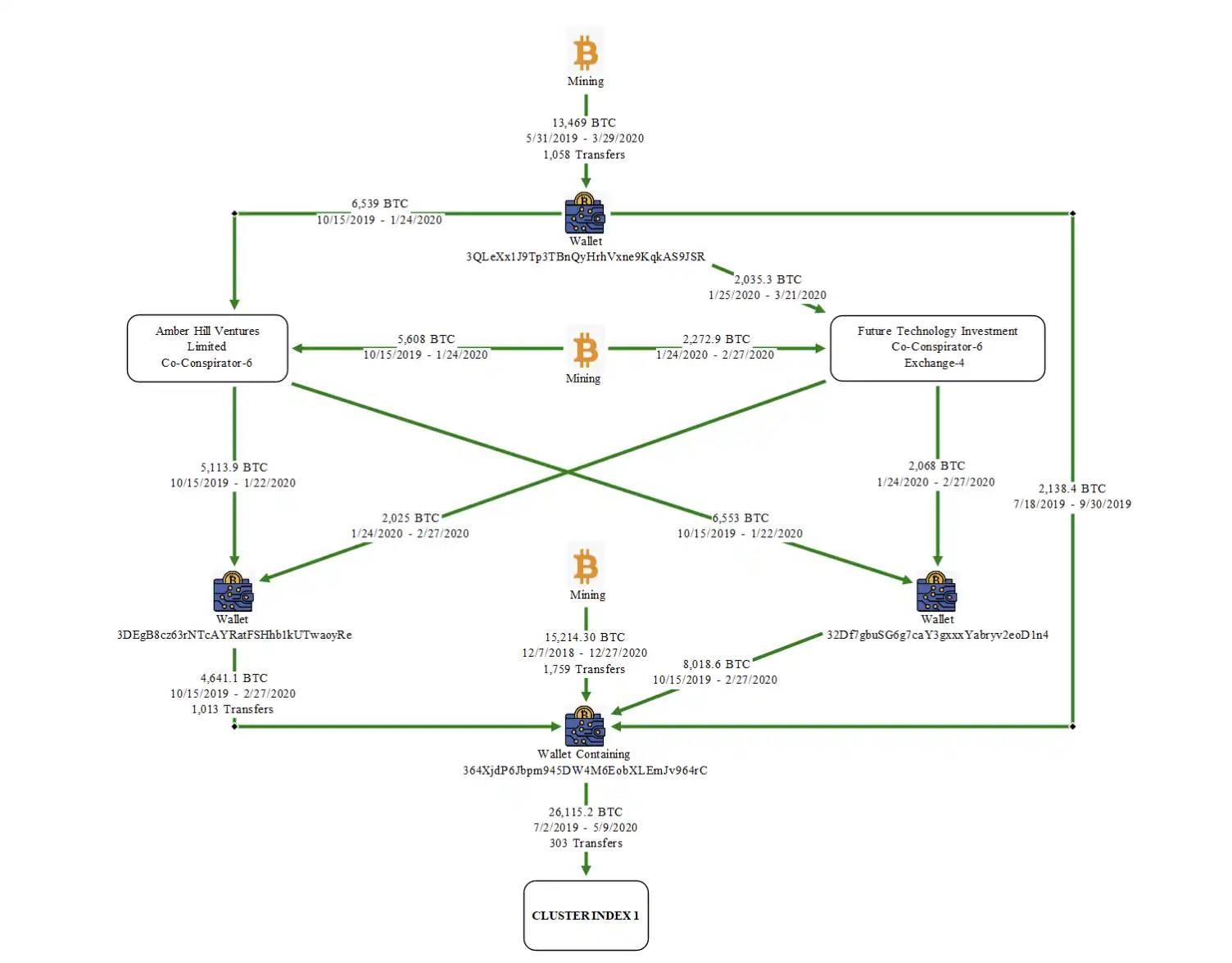

その後、米国連邦保安官局(USMS)はこれらのハードウェアウォレットを財務省管轄のマルチシグコールドストレージへ移管しました。2025年10月15日にUSMSが公式カストディアドレスへ転送した9,757BTCは、このソース由来です。米司法省の起訴状では、LubianがPrince Groupのカンボジア資金洗浄ネットワークの一部とされ、グループがマイニングプールから採掘した「新しいコイン」を用いた資金洗浄の試みが指摘されています。

コミュニティメンバーが分析したオンチェーンデータによれば、これらのBTCは2020年末の脆弱性によりLubianマイニングプールから盗まれたものです。Lubianは同年突如登場し、チーム情報や運営モデルの公開はなく、それにもかかわらずハッシュレートは急速に世界トップ10入りし、一時は世界採掘能力の約6%を占めました。

報告書によると、Chen Zhi氏は他のPrince Groupメンバーに「コストゼロで莫大な利益を得ている」と豪語していました。彼が創設者か、後に支配権を取得したかは不明ですが、今回の事件によって休眠状態だった大型ウォレットが再び注目され、2020年頃にウォレットを襲ったプライベートキーのセキュリティ災害が再検証されています。

後の研究で、誤ったキー生成プロセスによる最初のニーモニックが「Milk Sad」で始まっていたことが判明し、この事件は「Milk Sad事件」と呼ばれるようになりました。

弱乱数の潜在リスク

発端は疑似乱数生成器「Mersenne Twister MT19937-32」にあります。

Bitcoinのプライベートキーは256ビットの乱数から生成され、理論的には2^256通りの組み合わせが存在します。これと同じ並びを得るには256回完全なコイントスが必要となり、その確率は極めて低く、ウォレットの安全性は膨大な可能性空間に支えられています。

しかし、Lubianや類似ツールが用いたMersenne Twister MT19937-32は真の「コイントスマシン」ではなく、限定的かつ予測可能な範囲で数値を選択する欠陥装置でした。

このパターンをハッカーが理解すると、弱いプライベートキーを総当たりで迅速に列挙し、対応するBitcoinウォレットのロックを解除できるようになりました。

ユーザーのセキュリティ認識不足もあり、2019年から2020年にかけて「弱乱数アルゴリズム」で生成された多くのBitcoinウォレットに巨額資産が流入し、脆弱なゾーンが形成されました。

Milk Sadチームの統計によると、2019年から2020年の間、これらの弱キーウォレットはピーク時で53,500BTC以上を保有していました。

資金は、2019年4月に約24,999BTCを受け取った4つの弱いウォレットなど、クジラ級の大口送金だけでなく、通常のマイニング報酬からも流入し、一部のアドレスは「lubian.com」とタグ付けされ、1年で14,000BTC以上を受け取っています。現在までに220,000件のこうしたウォレットが特定されており、保有者はプライベートキー生成のリスクを認識しないまま、今も資産を送り込んでいます。

2020年末の大量流出

この長年の脆弱性が2020年末に顕在化しました。2020年12月28日、オンチェーンで異常な取引が発生し、Lubianの弱キー範囲のウォレットが数時間で空となり、約136,951BTCが一度に送金されました。当時のBTC価格$26,000で約37億ドルに相当します。

トランザクション手数料は金額にかかわらず75,000satsで固定されており、運用者がBitcoinネットワークに精通していることがうかがえます。一部の資金はLubianマイニングプールへの将来報酬として分配され、すべてがハッカーの手に渡ったわけではありませんが、被害者には実質的損失が発生しました。

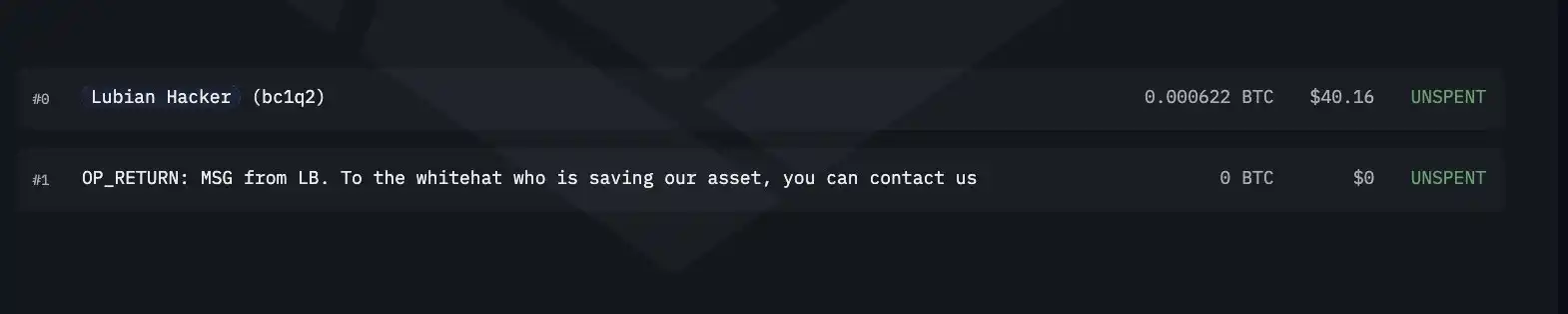

奇妙なことに、一部トランザクションには「資産を救ってくれたホワイトハットの方は、1228btc@gmail.com.までご連絡ください」といったメッセージが含まれていました。弱いプライベートキーアドレスは公開されているため、誰でもメッセージを送信でき、これらが実際の被害者からのものとは限りません。

これがハッカーの挑発なのか、被害者の救済要請なのかは不明ですが、重要なのはこの大規模な送金が即座に盗難と判断されなかったことです。

Milk Sad研究者は後に、Bitcoin価格の高騰とマイニングプール報酬の停止により、送金がハッカーによるものか、Lubian運営陣がピークで売却しウォレットを再編したものか判断できなかったと認めています。「2020年に盗難が発生していた場合、それはMersenne Twister弱キー攻撃の確定時期より前だが否定できない」と指摘しています。

この不確実性から、2020年末の流出は業界全体の警戒を促すことなく、膨大なBTCは数年間オンチェーンで休眠状態となり、事件は解決されませんでした。

影響はLubianだけでなく、古いTrust Walletバージョンにも及びました。2022年11月17日、Ledger Donjonのセキュリティ研究者がTrust Walletの乱数脆弱性をBinanceに最初に報告し、プロジェクト側は翌日にGitHubへ修正を公開し、影響ユーザーへの通知も段階的に行いました。

しかし、Trust Walletは脆弱性の詳細や補償について正式発表を2023年4月22日まで行いませんでした。この遅延期間中、ハッカーはこの脆弱性を複数回悪用し、2023年1月11日には約50BTCが盗まれました。

警告の遅れ

一方、他プロジェクトでも独自の脆弱性が進行していました。

Libbitcoin Explorer 3.xのbx seedコマンドは、MT19937疑似乱数アルゴリズムを使い、32ビットのシステム時刻をシードとしていたため、わずか2^32通りしか組み合わせがありませんでした。

ハッカーはすぐに探索的攻撃を開始し、2023年5月以降、オンチェーンで小規模な盗難が複数発生しました。7月12日にbx生成ウォレットが一掃され、7月21日にはMilk Sad研究者がユーザー損失を調査する過程でbx seedの弱い乱数が原因であり、ブルートフォースによるプライベートキー列挙が可能なことを突き止め、Libbitcoinチームに即時通知しました。

コマンドが公式にはテストツール扱いだったため、初期のコミュニケーションは難航し、最終的にはプロジェクト側を迂回して脆弱性を公開、8月8日にCVE IDを申請しました。

2023年のこの発見が、Milk Sadチームによる過去データのリバースエンジニアリングにつながり、2019年から2020年にかけて巨額資金が蓄積された弱キー空間がLubianと関連し、2020年12月28日の大規模送金が既述の事件と一致することが判明しました。

当時、これらの弱いウォレットには約136,951BTCが保有され、当日の大量送金は約37億ドル相当でした。最後に確認されたオンチェーン活動は2024年7月のウォレット統合です。

つまり、Lubian事件の疑わしさが明るみに出たのは、弱乱数脆弱性が公表された後でした。適時の警告機会は失われ、BTCの行方は依然不明です。5年後、米司法省(DOJ)と英国当局がPrince GroupおよびChen Zhi氏を共同起訴したことで新たな詳細が明らかになりました。

今やコミュニティにとって、「Not your wallet, not your money」という格言は、真の乱数性という本質的な保証に依存しています。

声明:

- 本記事は[BlockBeats]より転載しており、著作権は原著者[BUBBLE]に帰属します。転載に異議がある場合は、Gate Learnチームへご連絡ください。所定の手順に従い対応します。

- 免責事項:記載された意見や見解はすべて著者個人のものであり、投資助言を構成するものではありません。

- 他言語版はGate Learnチームにより翻訳されています。Gateの記載がない翻訳記事の無断転載・配布・盗用は禁止です。

関連記事

ブロックチェーンについて知っておくべきことすべて

ステーブルコインとは何ですか?

流動性ファーミングとは何ですか?

分散型台帳技術(DLT)とは何ですか?