Como os EUA acabaram revelando, por acidente, chaves privadas de Bitcoin que somavam 15 B USD

Em outubro de 2025, o Tribunal Distrital dos EUA para o Distrito Leste de Nova Iorque anunciou uma apreensão sem precedentes de ativos digitais: o governo americano confiscou 127 271 Bitcoins, avaliados em cerca de 15 bilhões de dólares conforme o preço de mercado.

Shenyu, cofundador da Cobo, esclareceu que as autoridades não acessaram as chaves privadas por meio de ataques de força bruta ou hacking, mas sim explorando falhas de aleatoriedade. Fóruns sugerem que agentes conseguiram frases mnemônicas ou arquivos de chaves privadas de servidores e carteiras físicas sob controle do executivo Chen Zhi e família, do Prince Group, embora as autoridades não tenham revelado detalhes publicamente.

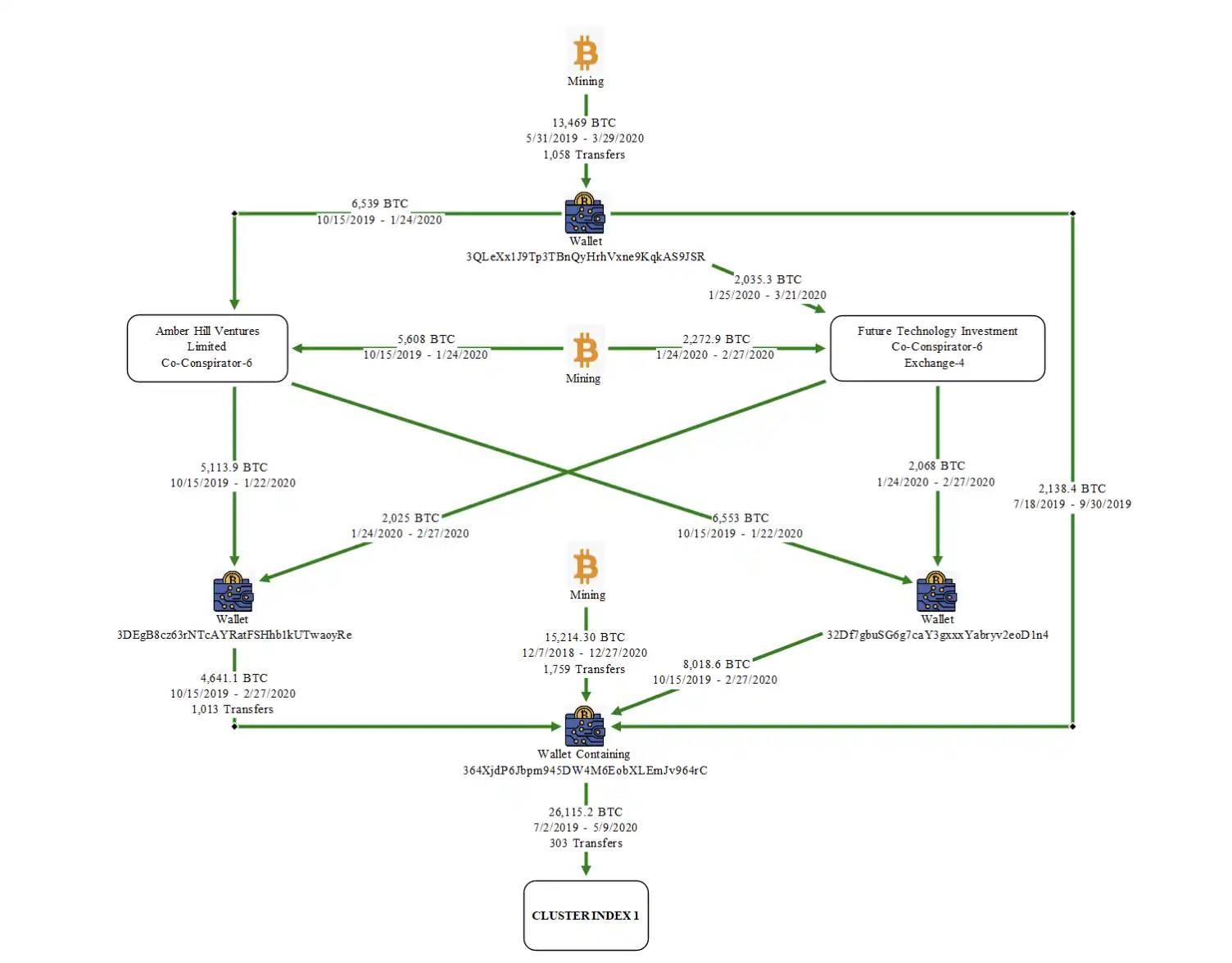

O U.S. Marshals Service transferiu essas carteiras físicas para armazenamento frio com múltiplas assinaturas, sob custódia do Departamento do Tesouro. Os 9 757 BTC enviados pelo USMS ao endereço oficial de custódia em 15 de outubro de 2025 vieram desse estoque. Na denúncia, o Departamento de Justiça dos EUA apresentou a Lubian como parte da rede de lavagem de dinheiro do Prince Group no Camboja, ressaltando a tentativa do grupo de lavar recursos ilícitos por meio de “novas moedas” mineradas em pools de mineração.

Dados on-chain monitorados por membros da comunidade indicam que esses Bitcoins foram desviados do pool de mineração Lubian devido a vulnerabilidades no final de 2020. A Lubian apareceu abruptamente naquele ano, sem divulgação de equipe ou modelo de operação, mas rapidamente alcançou o top 10 mundial em taxa de hash, chegando a representar quase 6% da mineração global.

Segundo o relatório, Chen Zhi vangloriava-se diante de outros membros do Prince Group sobre “lucros significativos porque não há custos.” Não se sabe se ele foi o fundador ou assumiu o controle mais tarde, mas o caso trouxe essa baleia inativa de volta ao radar, reacendendo o debate sobre o colapso da segurança de chaves privadas que afetou carteiras por volta de 2020.

Pesquisadores descobriram que a primeira frase mnemônica do processo de geração defeituoso começava com “Milk Sad”, batizando o episódio como Milk Sad.

Riscos Ocultos na Aleatoriedade Fraca

Tudo isso tem origem no Mersenne Twister MT19937-32, um gerador de números pseudoaleatórios.

As chaves privadas de Bitcoin devem ser derivadas de números aleatórios de 256 bits, criando um universo teórico de 2^256 combinações. Para reproduzir uma sequência idêntica, seriam necessários 256 lançamentos perfeitos de moeda — uma probabilidade tão ínfima que a segurança das carteiras depende da vastidão do espaço de possibilidades, não do acaso.

Porém, o Mersenne Twister MT19937-32 adotado pela Lubian e ferramentas similares não é um verdadeiro gerador de números aleatórios, mas um sistema falho, que escolhe números dentro de um intervalo limitado e previsível.

Ao entenderem esse padrão, hackers conseguiram enumerar rapidamente todas as chaves privadas vulneráveis por força bruta e acessar as carteiras correspondentes.

Pela falta de compreensão de usuários quanto à segurança, entre 2019 e 2020 várias carteiras de Bitcoin geradas com esse “algoritmo de aleatoriedade fraca” acumularam grandes fortunas, com somas expressivas migrando para essa faixa de chaves fracas.

Dados da equipe Milk Sad mostram que, entre 2019 e 2020, essas carteiras de chaves vulneráveis chegaram a reunir mais de 53 500 Bitcoins no auge.

Os recursos vieram tanto de transferências de grandes holders — como quatro carteiras vulneráveis recebendo cerca de 24 999 Bitcoins em abril de 2019 — quanto de recompensas de mineração rotineiras, com endereços rotulados como “lubian.com” acumulando mais de 14 000 Bitcoins em um ano. Até agora, 220 000 dessas carteiras já foram identificadas, com seus titulares aparentemente ignorando o risco na geração das chaves, continuando a aportar fundos nelas até hoje.

Êxodo em Massa no Final de 2020

Essa vulnerabilidade antiga atingiu seu ápice no final de 2020. Em 28 de dezembro de 2020, transações anormais apareceram on-chain: carteiras da faixa de chaves vulneráveis da Lubian foram esvaziadas em poucas horas, com cerca de 136 951 Bitcoins transferidos de uma vez — equivalentes a aproximadamente 3,7 bilhões de dólares na cotação da época, 26 000 dólares por Bitcoin.

As taxas de transação foram fixadas em 75 000 satoshis, independente do valor, revelando domínio avançado do operador sobre a rede Bitcoin. Parte dos fundos foi distribuída como futuras recompensas de mineração para o pool de mineração Lubian, mostrando que nem todos os recursos acabaram com hackers. Ainda assim, as perdas das vítimas foram concretas.

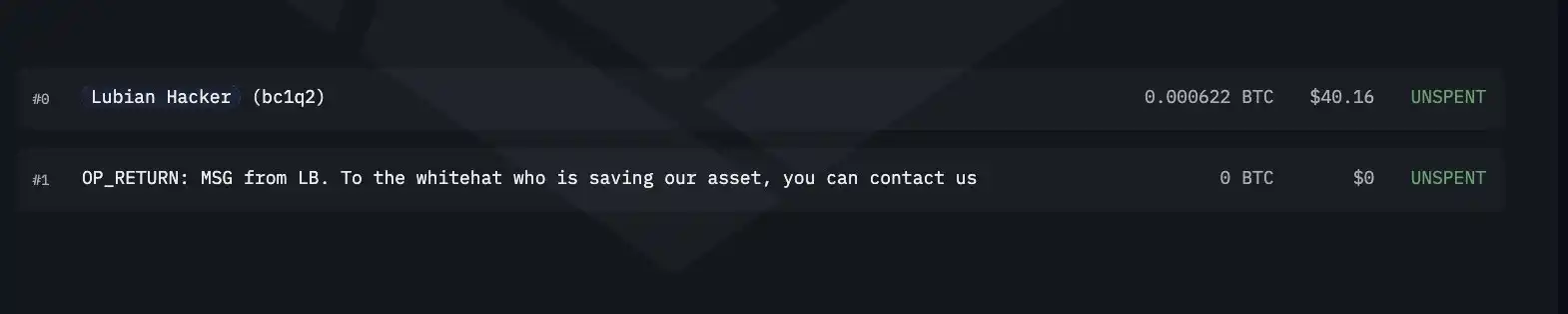

De forma curiosa, algumas transações continham mensagens como “Ao hacker ético que salvou nossos ativos, entre em contato 1228btc@gmail.com.” Como os endereços vulneráveis estavam expostos, qualquer pessoa podia enviar mensagens, que podem não ter vindo de vítimas reais.

Se foi provocação de hackers ou pedido de socorro de vítimas, não há definição. O principal: essa transferência gigantesca não foi imediatamente identificada como roubo.

Pesquisadores do Milk Sad reconheceram depois que, com a alta do Bitcoin e suspensão dos pagamentos de pools, não tinham certeza se as transferências foram obra de hackers ou da própria gestão da Lubian vendendo no topo e reorganizando carteiras. Apontaram: “Se houve roubo em 2020, ele precede o cronograma confirmado dos ataques com chaves fracas do Mersenne Twister, mas não podemos descartar.”

Por conta dessa dúvida, o êxodo de fim de 2020 não gerou alarde no setor. A enorme soma de Bitcoins ficou inerte on-chain por anos, sem solução para o caso.

As consequências ultrapassaram a Lubian e atingiram versões antigas da Trust Wallet. Em 17 de novembro de 2022, pesquisadores da Ledger Donjon divulgaram pela primeira vez à Binance a falha de aleatoriedade na Trust Wallet. O projeto corrigiu o problema no GitHub no dia seguinte e começou a notificar usuários afetados.

No entanto, a Trust Wallet só revelou oficialmente detalhes da falha e compensação em 22 de abril de 2023. Nesse período, hackers exploraram a vulnerabilidade várias vezes, incluindo o roubo de cerca de 50 Bitcoins em 11 de janeiro de 2023.

Alerta Tardio

Paralelamente, outro projeto desenvolvia seu próprio problema.

O comando bx seed do Libbitcoin Explorer 3.x usava o algoritmo MT19937 com o horário do sistema de 32 bits como semente, gerando apenas 2^32 combinações possíveis.

Hackers rapidamente iniciaram ataques exploratórios, e desde maio de 2023 surgiram pequenos roubos on-chain. Em 12 de julho, esses ataques atingiram o ápice, esvaziando todas as carteiras criadas pelo bx. Em 21 de julho, pesquisadores do Milk Sad, investigando perdas de usuários, identificaram a aleatoriedade fraca do bx seed como a causa, permitindo a descoberta das chaves privadas por força bruta. Avisaram imediatamente a equipe do Libbitcoin.

Como o comando era classificado oficialmente como ferramenta de teste, a comunicação inicial foi difícil. A equipe optou por tornar a vulnerabilidade pública e requisitou um CVE ID em 8 de agosto.

Foi essa descoberta, em 2023, que levou a equipe Milk Sad a reconstituir dados históricos. Ficaram surpresos ao notar que o espaço de chaves vulneráveis que acumulou grandes fundos entre 2019 e 2020 estava vinculado à Lubian, e a transferência maciça de 28 de dezembro de 2020 correspondia ao evento já relatado.

Naquele momento, cerca de 136 951 Bitcoins estavam em carteiras vulneráveis, com a transferência em massa avaliada em aproximadamente 3,7 bilhões de dólares. A última atividade conhecida on-chain foi a consolidação de carteiras em julho de 2024.

Ou seja, a suspeita sobre o caso Lubian só apareceu após a divulgação da vulnerabilidade de aleatoriedade fraca. Perdeu-se a chance de alerta oportuno, e o paradeiro dos Bitcoins permanece incerto. Cinco anos depois, novos detalhes só vieram à tona com a denúncia conjunta do Departamento de Justiça dos EUA (DOJ) e autoridades do Reino Unido contra o Prince Group e Chen Zhi.

Hoje, para a comunidade, o axioma “Não é sua carteira, não é seu dinheiro” depende da garantia fundamental de verdadeira aleatoriedade.

Declaração:

- Este artigo foi republicado de [BlockBeats], com direitos autorais do autor original [BUBBLE]. Para objeções à republicação, entre em contato com a equipe Gate Learn, que processará solicitações segundo os procedimentos estabelecidos.

- Disclaimer: As opiniões expressas são exclusivamente do autor e não constituem recomendação de investimento.

- Outras versões em idiomas são traduzidas pela equipe Gate Learn. Sem menção à Gate, é proibida a reprodução, distribuição ou plágio de artigos traduzidos.

Artigos Relacionados

O que é o PolygonScan e como você pode usá-lo? (Atualização 2025)

O que é Bitcoin?

O que é EtherVista, o autoproclamado "Novo Padrão para DEX"?

O que é Tronscan e como você pode usá-lo em 2025?

O que é a Carteira HOT no Telegram?